Hier geht es weiter mit unserem zweiten Teil des Blogbeitrages:

Ransomware-as-a-Service (RaaS): Die Professionalisierung der Online-Erpressung auf Knopfdruck

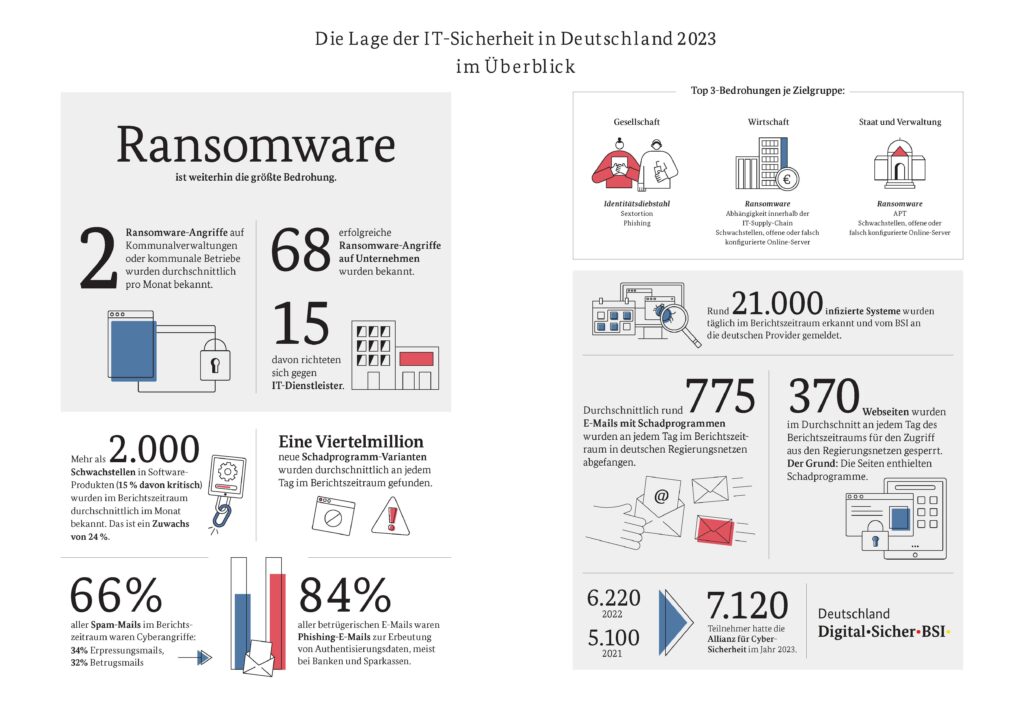

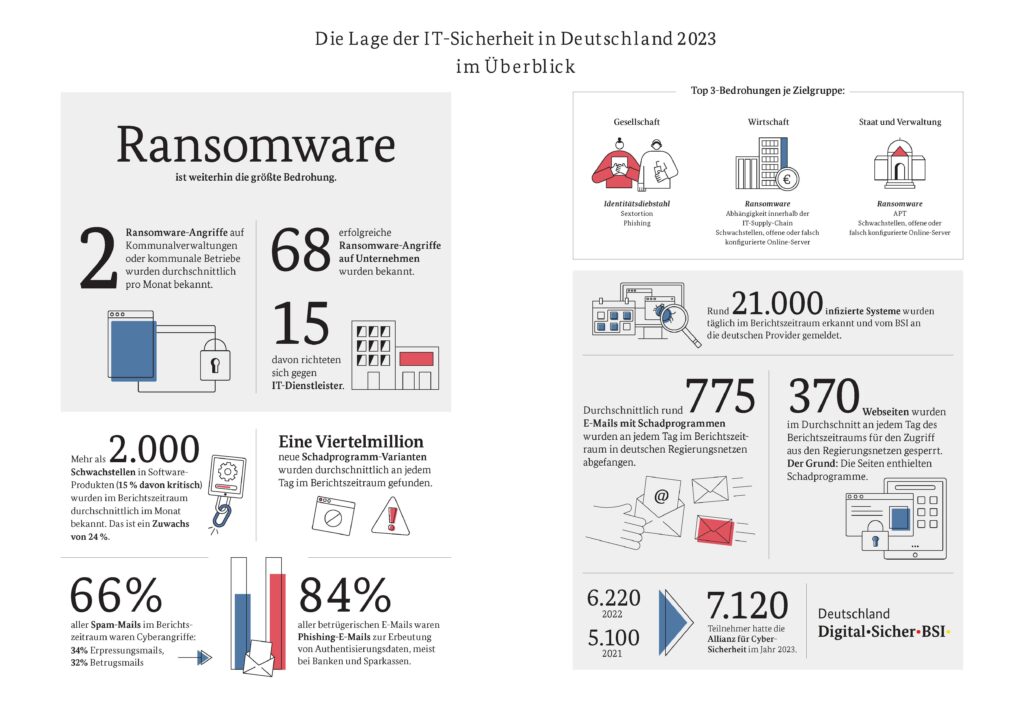

Die Verbreitung von Ransomware-as-a-Service-Plattformen ermöglicht es technisch weniger versierten Kriminellen, automatisierte Ransomware-Angriffe durchzuführen. Damit ist das Risiko gestiegen, dass die Professionalisierung der Ransomware die Anzahl der Angriffe erhöht hat. Unternehmen müssen ihre Sicherheitsstrategien anpassen, um auch diesen Bedrohungen effektiv entgegenzutreten.

Zum Ramsomware-Schutz gehören regelmäßige Updates von Software, das Schließen von Schwachstellen mittel Patches sowie eine zuverlässige Endpoint-Protection. Zusätzlich ergibt eine sparsame Vergabe von Admin-Rechten (Least-Privilege-Prinzip), eine Überprüfung und Implementierung effektiver Passwortrichtlinien und ein wirksames Access Management Sinn.

Quelle: Lagebericht der IT-Sicherheit 2023 vom Bundesamt für Sicherheit und Informationstechnik (BSI) – zum Download in diesem Link, Stand November 2023

Multi-Channel-Phishing: Angriffe von allen Seiten und nicht nur per E-Mail

Cyberkriminelle werden immer kreativer bei der Durchführung von Phishing-Angriffen und das über verschiedene Kanäle hinaus. E-Mails, SMS, Social Media und sogar VoIP-Anrufe werden genutzt, um Opfer zu täuschen. Die Gefahr liegt in der Vielseitigkeit der Angriffe, die es für Einzelpersonen und Unternehmen schwieriger macht, sich zu schützen.

Eine umfassende Sicherheitsstrategie ist entscheidend, um sich vor Multi-Channel-Phishing zu verteidigen. Mit dem Faktor Mensch im Fadenkreuz eines Social-Engineering-Angriffs bieten sich Security Awareness Schulungen für alle Mitarbeiter mit Blick auf alle Kommunikationskanäle an. Auch Mitarbeitende sind ein wichtiger Bestandteil eines Information Security Management Systems. Einen Ransomware-Schutz bieten zudem kontextbasierte Threat-Detection Tools und der Abbau von Zero-Day-Schwachstellen.

Wenn die Multi-Faktor-Authentifizierung (MFA) versagt – den Sicherheitsschirm genauer betrachten

MFA ist weiterhin eine Hürde gegen illegale Eindringlinge, aber die Zuverlässigkeit allein dieser Systeme kann überschätzt werden. Wenn ein Benutzer beispielsweise sein Mobilgerät verliert, auf dem der MFA-Token gespeichert ist, oder wenn sein physischer Sicherheitsschlüssel gestohlen wird, kann ein Angreifer diese Faktoren verwenden, um die MFA zu umgehen. Phishing-Angriffe, bei denen Angreifer versuchen, Benutzer zur Preisgabe ihrer MFA-Codes oder -Schlüssel zu verleiten, können erfolgreich sein, wenn Benutzer auf gefälschte Websites oder E-Mails hereinfallen. Wenn die MFA-Faktoren selbst schwach sind oder bereits kompromittiert wurden, kann MFA ebenso nicht ausreichend schützen. Zum Beispiel, wenn ein Benutzer ein simples, kurzes und nicht kryptisches Passwort als einen der Faktoren verwendet. MFA kann auch aufgrund von Hardware- oder Softwareproblemen versagen, wenn der Server, der die MFA-Codes überprüft, ausfällt, können Benutzer nicht authentifiziert werden. „Man-in-the-Middle“ (MitM) Attacken können eine MFA umgehen, indem die Kommunikation zwischen einem Benutzer und einem Dienst überwacht und manipuliert wird, indem ein Angreifer sich heimlich zwischen die beiden Parteien einschleicht.

Aus technischer Sicht betrachtet wird das Risiko bereits reduziert, indem MFA zusammen mit der Methode Number Matching genutzt wird oder indem die Anzahl der Versuche bzw. der Zeitraum, in dem eine Authentifizierungsanfrage angenommen werden kann, eingeschränkt wird. Verwaiste Konten sollten gelöscht und Zugriffsrechte regelmäßig überprüft werden, wobei das Least-Privilege-Prinzip für den Systemzugriff obenan stehen sollte. Phishing-resistente MFA-Methoden, etwa mit physischem Token, sind eine ratsame Alternative zu klassischen MFA oder die Möglichkeit für so viele Accounts wie möglich ein Single Sign-On zu nutzen. All dieses nützt eine MFA-Müdigkeit zu umgehen.

Fazit: Wachsamkeit und Vorbereitung sind entscheidend

Die Cybercrime-Entwicklungen in 2023 zeigen, dass die digitale Welt mit erheblichen Bedrohungen konfrontiert ist. Die Innovationskraft der Cyberkriminellen kennt keine Grenzen und dasselbe gilt für ihre Taktiken: Von Deep Fakes bis hin zu Multi-Channel-Phishing müssen Unternehmen und Einzelpersonen wachsam sein und sich proaktiv schützen. Die fortschreitende Technologie bringt sowohl Chancen als auch Risiken mit sich. Wenn technische Sicherheitsmaßnahmen an diesen Trends scheitern, kommt es mehr denn je auf die Wachsamkeit der Mitarbeitenden und eine starke etablierte Sicherheitskultur im Unternehmen an, um Angriffe frühzeitig abwehren zu können. Die beste Methode, sich zu Wehr zu setzen ist es, Sicherheitsrisiken zu minimieren und sich über die neuesten Angriffsmaschen zu informieren und weiterzubilden, um die Informationssicherheit im Unternehmen zu steigern. Schutz bieten alle Arten von Prävention. Sicherheitsteams sollten ihre technischen und organisatorischen Schutzmaßnahmen kontinuierlich hinterfragen und aktualisieren, um mit der Innovationskraft der Cyberkriminellen Schritt zu halten. Gleichzeitig gilt es, Mitarbeitende über aktuelle Angriffstaktiken aufzuklären, ihre Awareness dafür zu steigern und ihnen Tools bereitzustellen, die ihnen helfen, Angriffe zu erkennen, zu melden und abzuwehren. Es liegt im Interesse der Organisationen, ihre kritischen Prozesse zu bestimmen, die dafür erforderlichen Ressourcen zu identifizieren, Incident-Response- und Recovery-Pläne kontinuierlich anzupassen und einen Business-Continuity-Plan aufzustellen. Beratung zu Chancen und Prozessen sowie zu innovative Security-Tools erhalten Interessentinnen und Interessenten von den Sicherheitsprofis von Netzlink. Jetzt Kontakt aufnehmen!